Первоначальное перечисление домена

┌─[htb-student@ea-attack01]─[~]

└──╼$sudo -E wireshark

11:28:20.487 Main Warn QStandardPaths: runtime directory '/run/user/1001' is not owned by UID 0, but a directory permissions 0700 owned by UID 1001 GID 1002

<SNIP>

Если мы находимся на хостинге без графического интерфейса пользователя (что типично), мы можем использовать tcpdump, net-creds и NetMiner и т.д. Для выполнения тех же функций. Мы также можем использовать tcpdump, чтобы сохранить запись в файле .pcap, перенести ее на другой хост и открыть в Wireshark.

Первоначальное перечисление домена

r00towl@htb[/htb]$ sudo tcpdump -i ens224

r00towl@htb[/htb]**$** sudo tcpdump -i ens224

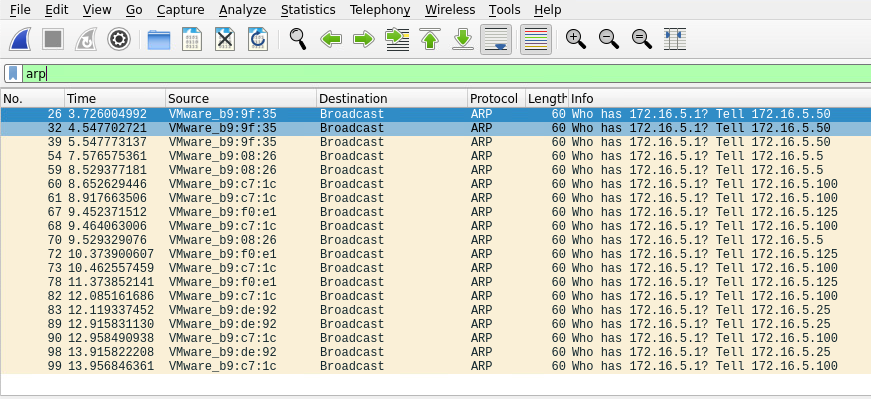

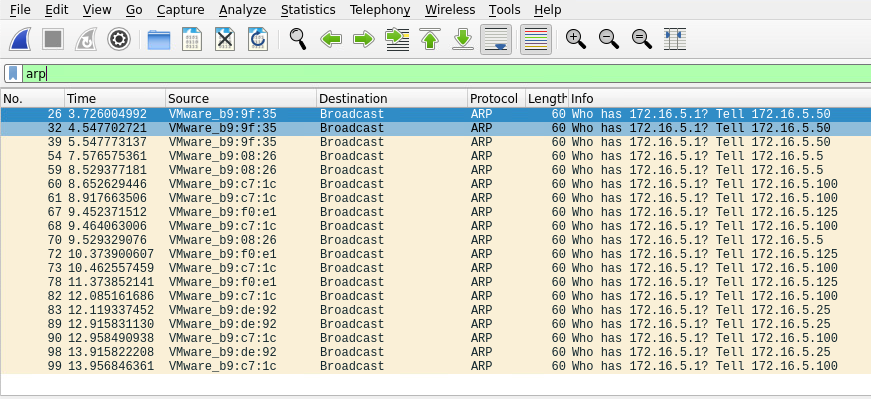

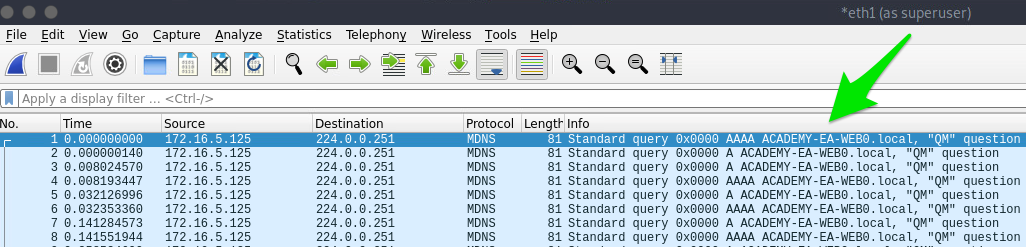

Наш первый взгляд на сетевой трафик указал нам на пару хостов через MDNS и ARP. Теперь давайте воспользуемся инструментом под названием Responder для анализа сетевого трафика и определения, появляется ли что-нибудь еще в домене.

Responder - это инструмент, созданный для прослушивания, анализа и отравления LLMNR, NBT-NS и MDNS запросов и ответов. У него гораздо больше функций, но пока мы используем только инструмент в режиме анализа. Он будет пассивно прослушивать сеть и не отправлять никаких отравленных пакетов. Мы более подробно рассмотрим этот инструмент в последующих разделах.

Код: bash

sudo responder -I ens224 -A